发现了一个新的cryptocurrency偷窃者变体,它是通过全球垃圾邮件的传播活动和通过不和服务器。

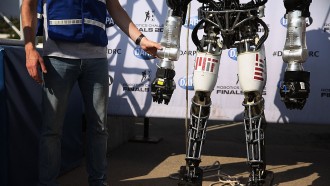

熊猫偷窃者网络钓鱼电子邮件

名叫熊猫偷窃者,趋势科技的研究人员说,恶意软件被发现目标人国家,包括澳大利亚、美国、日本和德国ZDNet。

其感染恶意软件开始通过网络钓鱼电子邮件链。样品是上传到VirusTotal还显示,受害者都是通过不和链接从恶意网站下载可执行文件。

熊猫偷窃者的钓鱼邮件假装业务报价请求这样用户会点击。两种方法与活动:第一个使用附加.XLSM文档需要受害者使恶意的宏。

还读:支付贝宝开始接受Cryptocurrencies作为前进

如果允许宏,加载程序下载和执行主要偷窃者。

在第二链,与此同时,一个附加xls文件有一个Excel公式,隐藏了PowerShell命令。命令试图访问一个粘贴。ee URL将PowerShell脚本系统的受害者和抓住fileless载荷。

趋势科技说CallByName导出函数在Visual Basic用于调用的负载从粘贴。net程序集在内存ee URL。

他们补充说,加载大会,与敏捷混淆。净模糊处理,凹陷一个合法的MSBuild。exe进程和取代它与它的有效载荷:hex-encoded熊猫偷窃者二进制从另一个粘贴。ee URL。

尽快下载,熊猫偷窃者将尝试检测与键和地址cryptocurrency钱包持有基金。

恶意软件能够采取截图,漏出系统数据,并窃取信息,包括浏览器cookie和凭证NordVPN,电报,蒸汽账户,和不和。

而运动没有归因于特定cyberattackers。Trend Micro说,恶意软件考试的积极指挥控制或C2服务器领导团队IP地址和虚拟私有服务器或托管的VPS租了冲击。

服务器已经被停职。

熊猫偷窃者恶意软件

熊猫偷窃者的变体收集器偷窃者,恶意软件已经在过去的销售在地下论坛和通过电报渠道。此后,偷窃者似乎已经被俄罗斯威胁了演员在别名NCP / su1c1de。

那只有裂缝的恶意软件是一样的,但是它使用不同的基础设施元素,如C2 url和文件夹。

研究人员注意到,因为破解收集器偷窃者builder网上公开访问,cybercriminal团体和脚本作曲家都可以用它来做出自己的定制版本的偷窃者和C2面板。

此外,研究人员还说,演员也会增强他们的恶意软件威胁活动与特定的功能从收集器偷窃者。

Trend Micro说有相似之处攻击链和火卫一ransomware fileless分布方法。

Morphisec具体地说,所述的公平的变体火卫一是相同的在其分布的方法,减少其碳足迹不断更新,如减少加密需求,为了在雷达下停留时间越长越好。

研究人员还指出火卫一和LockBit之间的相似之处博客的报告2021年4月出版。

相关文章:恶意软件造成假Netflix应用,在谷歌上下载了超过500次游戏商店

这篇文章是由科技时代万博体育登录首页

苏菲韦伯斯特写的